Prova Cisco Capitulo 6 215w1l

This document was ed by and they confirmed that they have the permission to share it. If you are author or own the copyright of this book, please report to us by using this report form. Report 3i3n4

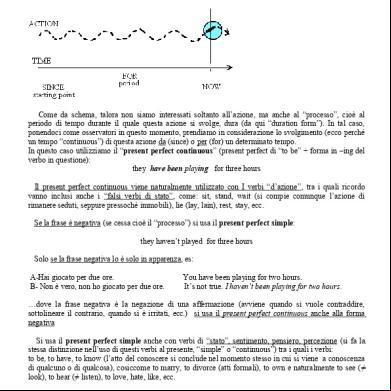

Overview 26281t

& View Prova Cisco Capitulo 6 as PDF for free.

More details 6y5l6z

- Words: 598

- Pages: 3

1 - Quando protocolos sem conexão são implementados nas camadas mais inferiores do modeloOSI, o que é geralmente usado para confirmar o recebimento de dados e solicitar a retransmissãode dados perdidos? R: protocolos orientados à conexão de camada superior. 2 - Analise a imagem. Cada link está rotulado. Que tipo de cabo deve ser usado para conectar os diferentes dispositivos? R:Conexão 1 – cabo cruzado. Conexão 2 – cabo direto. Conexão 3 – cabo cruzado. 3 – Em qual protocolo de camada OSI o IP confia para determinar se os pacotes foram perdidos epara solicitar retransmissão? R:Transporte. 4 - O que é verdade sobre o endereçamento da camada de rede? (Escolha três.)R: hierárquico, identifica unicamente cada host e contém uma porção de rede. 5 - Um PC não pode se conectar a quaisquer websites remotos, fazer ping ao seu gateway padrão,ou fazer ping em uma impressora que esteja funcionando de maneira adequada no segmento derede local. Qual ação verificará se a pilha T/IP está funcionando corretamente neste PC?R: Use o comando ping 127.0.0.1 no prompt de comando. 6 - Qual tipo de meio é imune a EMI e RFI? (Escolha duas.)R: 100 Base-FX e 1000 Base LX. 7-

Analise a imagem. O que o endereço IP 192.168.33.2 representa?R: O DNS primário do host.

8-

Analise a imagem. A imagem representa o processo de se enviar e-mail entre clientes. Selecione alista abaixo que identifica corretamente o componente ou protocolo usado em cada estágionumerado na imagem.R: 1.MUA 2.SMTP 3.MTA 4.SMTP 5.MTA 6.MDA 7.POP 8.MUA. 9 - Quais as afirmações que caracterizam os protocolos da camada de transporte? (Escolha três.)R: Os números de porta T e UDP são usados pelos protocolos da camada de aplicação.T usa janelamento e sequenciamento para fornecer transferência confiável de dados.T é um protocolo orientado à conexão. UDP é um protocolo sem conexão. 10 - Qual das seguintes camadas do modelo OSI oferece serviços de comunicação de dados quesejam confiáveis e orientados à conexão?R: Transporte. 11 -

Analise o gráfico com as configurações atuais. O Host A falhou e foi substituído. Embora o pingpara 127.0.0.1 tenha sido efetuado com êxito, o novo Host A não pode ar a rede da empresa.Qual é a provável causa desse problema?R: A máscara de sub-rede foi inserida incorretamente.

12 -

Analise a imagem. Um técnico de rede está tentando determinar a configuração correta deendereçamento IP para o Host A. Qual é uma configuração válida para o Host A?R: Endereço IP: 192.168.100.20; Máscara de Sub-Rede: 255.255.255.240; Gateway Padrão:192.168.100.17; 13 - Como de rede, qual é a máscara de sub-rede que permite que 510 hostsrecebam endereço IP da rede 172.30.0.0? R: 255.255.254.0; 14 - Quais são as características do CSMA/CD? (Escolha três.)R:

Um dispositivo escuta e espera até que o meio não esteja ocupado antes de transmitir.Todos os dispositivos em um segmento veem dados que am no meio de rede.Após detectar uma colisão, os hosts podem tentar retomar a transmissão após um tempo de esperaaleatório ter expirado. 15 - Quais dos seguintes são os intervalos de endereços IP privados? (Escolha três.)R: 10.0.0.0 a 10.255.255.255;172.16.0.0 a 172.31.255.255;192.168.0.0 a 192.168.255.255; 16 - Qual combinação de ID de rede e máscara de sub-rede identifica corretamente todos osendereços IP de 172.16.128.0 a 172.16.159.255?R: 172.16.128.0 255.255.224.0; 17 - Qual senha é criptografada automaticamente quando é criada?R: enable secret. 18 - Devido a uma violação de segurança, as senhas do roteador devem ser alteradas. Quais dasinformações a seguir podem ser obtidas a partir dos seguintes comandos de configuração?(Escolha duas respostas.)R: Os comandos especificam quatro linhas Telnet para o o remoto.O o Telnet será permitido usando "c13c0" como senha.

Analise a imagem. O que o endereço IP 192.168.33.2 representa?R: O DNS primário do host.

8-

Analise a imagem. A imagem representa o processo de se enviar e-mail entre clientes. Selecione alista abaixo que identifica corretamente o componente ou protocolo usado em cada estágionumerado na imagem.R: 1.MUA 2.SMTP 3.MTA 4.SMTP 5.MTA 6.MDA 7.POP 8.MUA. 9 - Quais as afirmações que caracterizam os protocolos da camada de transporte? (Escolha três.)R: Os números de porta T e UDP são usados pelos protocolos da camada de aplicação.T usa janelamento e sequenciamento para fornecer transferência confiável de dados.T é um protocolo orientado à conexão. UDP é um protocolo sem conexão. 10 - Qual das seguintes camadas do modelo OSI oferece serviços de comunicação de dados quesejam confiáveis e orientados à conexão?R: Transporte. 11 -

Analise o gráfico com as configurações atuais. O Host A falhou e foi substituído. Embora o pingpara 127.0.0.1 tenha sido efetuado com êxito, o novo Host A não pode ar a rede da empresa.Qual é a provável causa desse problema?R: A máscara de sub-rede foi inserida incorretamente.

12 -

Analise a imagem. Um técnico de rede está tentando determinar a configuração correta deendereçamento IP para o Host A. Qual é uma configuração válida para o Host A?R: Endereço IP: 192.168.100.20; Máscara de Sub-Rede: 255.255.255.240; Gateway Padrão:192.168.100.17; 13 - Como de rede, qual é a máscara de sub-rede que permite que 510 hostsrecebam endereço IP da rede 172.30.0.0? R: 255.255.254.0; 14 - Quais são as características do CSMA/CD? (Escolha três.)R:

Um dispositivo escuta e espera até que o meio não esteja ocupado antes de transmitir.Todos os dispositivos em um segmento veem dados que am no meio de rede.Após detectar uma colisão, os hosts podem tentar retomar a transmissão após um tempo de esperaaleatório ter expirado. 15 - Quais dos seguintes são os intervalos de endereços IP privados? (Escolha três.)R: 10.0.0.0 a 10.255.255.255;172.16.0.0 a 172.31.255.255;192.168.0.0 a 192.168.255.255; 16 - Qual combinação de ID de rede e máscara de sub-rede identifica corretamente todos osendereços IP de 172.16.128.0 a 172.16.159.255?R: 172.16.128.0 255.255.224.0; 17 - Qual senha é criptografada automaticamente quando é criada?R: enable secret. 18 - Devido a uma violação de segurança, as senhas do roteador devem ser alteradas. Quais dasinformações a seguir podem ser obtidas a partir dos seguintes comandos de configuração?(Escolha duas respostas.)R: Os comandos especificam quatro linhas Telnet para o o remoto.O o Telnet será permitido usando "c13c0" como senha.